A review of recent trends in cyber threats – Q4 2017

It is difficult to write a good news story for 2017 because the reality is that all threats are on the rise. The only silver lining is both for professional thieves and those working for IT security (to stop them) because, “business” has never been better. For the rest of us, hopefully some of these statistics will remind you to update your software, maintain excellent passwords, be careful what you download, and be careful what you click on. For those in IT, you also need to keep and monitor logs at every layer in the technology stack, be on constant lookout for behaviour changes in systems and people, and add additional layers to your defensive perimeter.

How big is the market for cyber security?

According to CyberSecurity Ventures, global spending on cyber security will exceed US$120 billion in 2017. The massive growth in this sector has fueled a baffling array of consultants, software vendors, cloud vendors, hardware vendors, managed service providers and more helping to protect our systems and data. It is incredibly complex market that is very difficult to quantify. If we take Canada’s share of the global GDP at 1.5% as a proxy for our share of the security market that puts local spending at CAD $2.26 billion. What is fueling this dramatic investment in security technology that serves no direct revenue stream for buyers? It is the massive growth and globalization of hacking and the direct and indirect costs of a breach.

Ransomware is the new black – but that doesn’t mean that the others are going away

For those who don’t know the analogy, in fashion there is the notion that every year there is a hot new colour to replace the ever-popular black. This applies in security because every year there are new threat trends that dominate the minds of CEOs.

A few years ago it was all about high profile data breaches, last year everybody was talking DDoS and in 2017 the market has brought ransomware to the dance. Every tradeshow and conference headlines off it and new vendors are entering the market – including CIRA. We look to the DNS to help protect Canadians from phishing and malware (including ransomware). Despite the current focus on ransomware, the reality is that all types of attacks continue to grow because our IT systems have grown very complex and interconnected. This complexity when combined with the entrepreneurial speed at which organizations must move creates vulnerabilities, which thieves call, “opportunities”. There is now a very clear path to nefarious profit enabled through the dark web, globalization, anonymous cyber-currencies, and proven payment models.

What do we mean by proven payment? At a Fall 2017 conference in Ottawa, Trend Micro presented that you could buy 100 credit card numbers for $19 and a complete identity for $5. These statistics predated the Equifax breach and a potential flood of new identities, meaning that the price for owning you has probably dropped even lower.

On the ransomware side of things, the average ransomware payout is reported to be somewhere between $700 – $1000 depending on who’s report you reference1. This low average payout means that hackers aren’t just targeting the big enterprises but hitting local business and homeowners. Overall, it is estimated to be a billion dollar global “industry” for thieves! In Canada while we have seen a few high profile incidents reported in universities and hospitals we know that the vast majority of successful attacks go unreported because the damage to organizational reputation (https://www.cso.com.au/article/595298/most-cybersecurity-breaches-gounreported- uninsured-despite-executive-concern-barclays/) has traditionally out weighed the cost of just staying quiet. For individuals, we assume that many simply consider any hacking on their personal PC to be solved by a hard drive format and not involve contacting authorities.

Interestingly, Canada gets far more than our fair share of malicious activity – likely due to our proximity to, and use of, services based in the USA. Cisco’s 2017 mid-year security update showed a map where Canada was the recipient of far more malware attacks than our network size would suggest with a score of 6.2:1 blocks to network size. To compare the USA was only 0.7 blocks to network size. While this measure is difficult to fully grasp the critical learning is that we received almost 9X more malware blocks than we would expect based on our smaller size and proximal similarity to our southern neighbor.

Malware tools resemble commercial software

The malware used by hackers and thieves gets better and forks into different branches with increasing speed. It may surprise many people that the ransomware tools can be easily downloaded and resemble commercial-grade software complete with online help and multilanguage support. This makes sense because thieves want to make it as easy as possible to, ”buy” your own data back after they have encrypted it. Even if your users have been well trained on phishing tactics, mistakes are always a matter of when. The weak link in the security stack is still humans.

Other Malware

Ransomware is the latest and biggest threat in a family of malware that just keeps growing. Canadians still need to be on the look out for phishing scams and software hijacking in the tools they download. As more of us become conditioned to do everything in the cloud the threat grows worse as we are not always aware of where we are doing what. The family of malware includes adware, spyware, ransomware, worms, bots, rootkits, trojans, viruses, and more. Their goal in the past was to make money off your information, but today goals have changed to use your system to exploit others and even to use your system resources to mine bitcoins. Overall, McAfee reports that total malware has grown 23% in the 4 quarters leading up to Q2 2017 with mobile malware growing 61%!

CIRA is protecting over 225,000 users with our malware protection – what have we learned?

Since releasing the D-Zone DNS Firewall we have ramped up quite quickly due to being deployed in a number of large public organizations. This gives us a sufficient user base on which to evaluate malware trends seen in the wild in Canada. In the last 30 days alone we have blocked over 106,000 queries to nefarious sites – each one with the potential to, at best inconvenience users and IT administration. At worst a successful attack can encrypt and lock down a system. In most cases when the Firewall was put in place, the customer has also found instances of some pretty serious malware already on their network calling home to a command and control server.

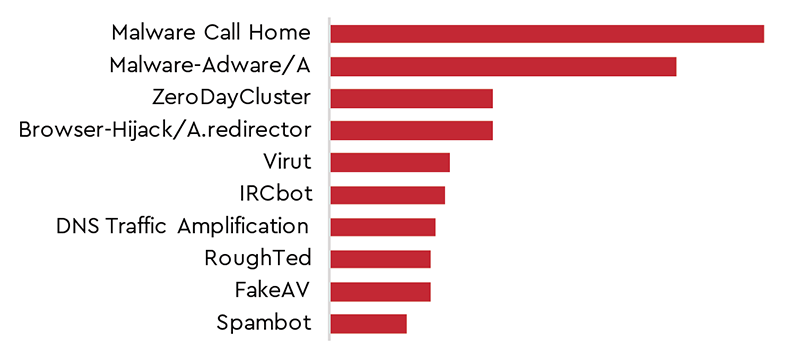

The following chart provides a look at the top threats we have seen blocked at our customers. By far the largest threat is malware already in the system attempting to call home. This means that infected devices are already on their network. Notably, a large percentage of our customer base is academic so they have a higher risk user base and a high proportion of BYOD in their environments. Among the other top threats we see some pretty nasty problems with many of the top being malvertising type like RoughTed. The good news is a relatively small proportion of ransomware and DNS amplification queries were found.

Threats by type

Anecdotally, we also saw a few surprises. One customer lost access to one of their own operating websites, only to discover that it had been compromised and being used as part of an online loan scam. Another found that access to an education site was blocked and realized that a seemingly benign place for solving multiplication tables was also inadvertently distributing malware. In other words, hackers don’t just rely on fake websites to distribute content but hack into legitimate sites that aren’t well protected. It is the reason that organizations need real-time updates to their threat blocking.

New Places to hide – domain names

One of the advantages of the more regulated domain name marketplace of the past was that in order to get a country-code top level domain, like a .CA, .UK, etc. you needed to provide proof of address. It made it more difficult to use a domain for nefarious purposes. Over on the .com side of things you had scarcity on your side. And finally, in both cases there was a cost to acquiring a domain. Today, that has changed with over 1,000 new TLDs and over 23 million registered domains there are more places to launch phishing attacks. Moreover, many have offered very low cost promotions to help build market share. For example, at one point during its high growth phase BlueCoat networks determined that one TLD, .xyz had 97% of its sites used for nefarious purposes. Some organizations go so far as to block entire TLDs due to their reputation (https://domainnamewire.com/2017/04/14/selling-cheap-domains-ruinstld-users/).

DDOS Attacks

DDoS continues to be a growing threat the organizations face and with the growth of securitychallenged IoT we don’t see this trend abating. Additionally botnets like Necurs have infected millions of devices and can easily be recruited to launch many types of attacks.

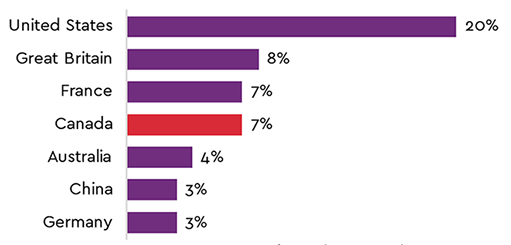

Canada receives 7% of large DDoS attacks over 10 GBps, giving us the dubious ranking of 5th in the world (Arbor Networks 12th Annual 12th Annual Worldwide Infrastructure Security Report)! Additionally, attack frequency is on the rise giving the need for Canadian organizations to continually manage and protect bandwidth in all the services related to delivering websites, services, and cloud applications. Of particular note is that service providers are most often targeted and globally 86% have seen attacks. This makes sense because, when they are taken down it amplifies the number of customers impacted. Of these types of attacks the DNS is an often targeted service. The DNS translates the human readable address typed into a web browser into the IP addresses that machines understand so that when you request a web site or service it gets to the server delivering it.

Top targeted countries for DDos attacks greater than 10 Gbps by percentage

Excerpt from Arbor Networks 2017 Report

This last year saw some of the biggest news items hit the wire in a long while. Some of the big headline attacks were driven off the growth in IoT devices and in compromised servers. In this new era of easy to recruit attack resources and easily available (and open sourced) software, like Mirai, almost anyone can launch an attack. Some big events included a 600+ Gbps attack in September 2017 on a single blogger, shortly followed by a >1 TBps attack on a large French hosting company and culminating in “internetmaggedon” with an attack on DynDNS that brought down many of its customers and impacted millions of Canadians access to content and services.

Data Breaches

Headlines were made and CEO’s fired this year when Equifax had one of the worst breaches in history – but the problem puts all organizations at risk. Scalar’s data survey showed that the average cost of a breach is $175K and that 51% of organizations surveyed have suffered a data loss.

Business wants data, consumers don’t trust them and so governments are acting. Over 100 countries have laws to protect data and these laws have been getting more teeth. For example, after years of planning the updated General Data Protection Regulation (GDPR) in Europe goes into effect in 2018. It puts significant requirements on organizations to have full accountability over the data they collect. The good news is that the rules in Canada are already quite similar to those being put in place in Europe so our government has been ahead of the game. Canadian organizations need to know to whom data is shared and how it is used and have process that provide appropriate access to the specific and required data within departments and suppliers.

79% of companies collect data from individuals.

21% of users trust companies with their data

– BSI Group

There is more good news for Canada, according to the Ponemon Institute. Our sleepy little country ranked lowest on this list for the probability of a significant data breach based on historical data. Interestingly, this was juxtaposed by a report from Risk Based Security Inc. that determined that Canada had the third largest number of data breaches in the world with 59 instances after the USA (1,357) and the UK (104). It suggests that the scale of individual breaches in Canada have been lower than in other countries. We speculate that this is likely due to our relatively small number of global head offices.

Loss of key data is a factor in customer churn and has a real financial cost because, according to our research, 44% of Canadians are reluctant to do business with an organization after a data breach.

Small Business Impact

According to the the Canadian Chamber of Commerce’s Cyber Security in Canada paper, the Canadian economy is dominated by small business and that 71% of breaches happen to small business – who probably lack resources for adequate protection. In addition to breaches, a recent report from Malwarebytes shows 81% of the SMBs they surveyed had experienced a cyber attack of some kind and the cost of the attacks was less in direct ransomware-type payouts but measured in significant system downtime.

Lastly, the federal government is in the process of proposing its own improvement to the PIPEDA regulations. Corporations in Canada may be legally obliged to report data breaches to both the authorities and the individuals affected within a short time after the breach is discovered. This is expected to dramatically increase the number of headlines on this issue and help organizations to think a little more about their protection – especially, as the Equifax situation illustrates, senior management jobs are on the line.

In Conclusion

Ransomware is making the biggest headlines among all the malware out there in the wild. However, all the other threats continue to grow. Organizations need multiple layers of defences against this type of threat. These layers serve to protect each other and the core and are not just the purview of big business. Even very small businesses need security that is appropriate to the organization’s size. For small organizations a firewall in the cloud AND locally using different threat data, along with appropriate desktop antivirus software may be sufficient. For larger organizations user-based security ideally works in tandem with, or are easy to add to, other forms of security at the application and network layers.

By working with cloud vendors like CIRA with our D-Zone DNS Firewall organizations can easily add a layer of defence easily at a low cost.

Contact us

For any questions or to get D-Zone DNS Firewall working for your organization, please contact us at [email protected].

Les tendances récentes en matière de cybermenaces – 4e trimestre 2017

Il n’est pas facile de tracer un portrait positif de 2017, parce que la réalité, c’est que toutes les menaces sont à la hausse. Le seul bon côté de l’affaire, si l’on peut dire, c’est que pour les pirates professionnels comme pour les spécialistes de la sécurité informatique qui tentent de les arrêter, les « affaires » n’ont jamais été aussi bonnes… Pour la majorité d’entre nous, cependant, il faut espérer que les statistiques suivantes nous encourageront à mettre à jour nos logiciels, à choisir des mots de passe fiables, et à faire attention à ce que l’on télécharge et à ce sur quoi l’on clique. Ceux qui travaillent en sécurité informatique devront aussi tenir et surveiller des registres pour chaque couche de l’infrastructure technologique, être constamment à l’affût des changements de comportement des systèmes ou des personnes, et ajouter des couches supplémentaires au périmètre défensif.

Quelle est la taille du marché de la cybersécurité ?

Selon CyberSecurity Ventures, les dépenses mondiales de cybersécurité dépasseront 120 milliards $ US en 2017. La croissance massive de ce secteur a fait naître un éventail surprenant de consultants, d’éditeurs de logiciels, de fournisseurs infonuagiques, de fournisseurs de matériel, de fournisseurs de services gérés et bien d’autres qui aident à protéger nos systèmes et nos données. Il s’agit d’un marché incroyablement complexe qu’il est difficile de quantifier. En considérant la part de 1,5 % du Canada dans le PIB mondial, on peut estimer que notre part du marché de la sécurité équivaut à des dépenses de 2,26 milliards $ CAN à l’échelle canadienne. Qu’est-ce qui peut bien expliquer cet investissement important dans des technologies de sécurité qui n’amènent aucun revenu direct pour ceux qui les achètent ? C’est la croissance massive et la mondialisation du piratage, ainsi que les coûts directs et indirects qu’occasionnent les brèches de sécurité.

Les logiciels rançonneurs sont devenus très courants…mais ils sont pas les seuls

Tout comme dans la mode, il y a des tendances « saisonnières » en matière de piratage informatique. Chaque année, de nouvelles menaces font leur apparition et rendent les chefs d’entreprise soucieux.

Il y a quelques années, nous avons connu des violations de données très médiatisées; l’an dernier, tout le monde parlait des attaques par DDOS; et en 2017, les logiciels rançonneurs ont fait une entrée remarquée sur la scène. Dans toutes les conférences et les salons professionnels, les logiciels rançonneurs tiennent la vedette et de nouveaux fournisseurs font leur entrée sur le marché – y compris de CIRA. Nous utilisons le DNS pour aider à protéger les Canadiens contre l’hameçonnage et les logiciels malveillants (y compris les logiciels rançonneurs). Bien qu’on mette actuellement l’emphase sur les logiciels rançonneurs, en réalité tous les types d’attaques continuent de croître parce que nos systèmes informatiques sont devenus très complexes et interconnectés. Cette complexité, combinée avec la vitesse à laquelle les organisations doivent agir, crée des vulnérabilités, qui constituent autant d’opportunités pour les pirates. Il est maintenant plus facile que jamais de réaliser des profits illicites grâce au Web invisible, à la mondialisation, aux cybermonnaies anonymes et aux modèles de paiement éprouvés.

Qu’entendons-nous par paiement éprouvé ? Lors d’une conférence à Ottawa à l’automne 2017, Trend Micro a révélé qu’il était possible de se procurer 100 numéros de carte de crédit pour 19 $ et l’ensemble des renseignements personnels de quelqu’un pour 5 $ seulement. Ces chiffres sont antérieurs à la violation des données d’Equifax et au flot potentiel de nouvelles identités que cela pourrait signifier, de sorte que le prix à payer pour posséder votre identité a sans doute baissé encore.

En matière de logiciels rançonneurs, la rançon moyenne obtenue se situe entre 700 $ et 1000 $, selon le rapport qu’on consulte.1 Ce montant relativement faible signifie que les pirates ne ciblent pas seulement les grandes entreprises, mais également les commerces locaux et les propriétaires. Dans l’ensemble, on estime qu’il s’agit là d’une « industrie » mondiale qui rapporte aux voleurs des milliards de dollars ! Au Canada, bien que nous ayons connu quelques incidents notoires dans les universités et les hôpitaux, nous savons que la grande majorité des attaques réussies ne sont pas signalées parce que le dommage que cela causerait à la réputation des organisations pèse plus lourd que le coût associé à ne rien ébruiter (https://www.cso.com.au/article/595298/most-cybersecurity-breaches-gounreported- uninsured-despite-executive-concern-barclays/) Quant aux particuliers, nous croyons que beaucoup d’entre eux pensent qu’un éventuel piratage de leur ordinateur personnel peut être réglé assez simplement en formatant le disque dur, sans qu’il soit nécessaire de contacter les autorités.

Fait intéressant, le Canada reçoit beaucoup plus que sa part de l’activité malveillante – probablement à cause de notre proximité avec les États-Unis et l’utilisation de services basés dans ce pays. La mise à jour de sécurité de mi-année de Cisco pour 2017 incluait une carte indiquant que le Canada recevait beaucoup d’attaques de logiciels malveillants en proportion de sa taille, avec un taux de 6,2:1 blocs par rapport à la taille du réseau. En comparaison, les É.-U. avaient un score de seulement 0,7 bloc par rapport à la taille du réseau. Bien que cette mesure soit quelque peu difficile à saisir, il en ressort que nous avons reçu près de 9 fois plus de blocs de logiciels malveillants que ce à quoi nous pourrions nous attendre en fonction de notre taille et de notre proximité avec les États-Unis.

Les logiciels malveillants ressemblent aux logiciels commerciaux

Les logiciels malveillants utilisés par les pirates et les voleurs s’améliorent et se diversifient à une vitesse grandissante. Cela vous surprendra peut-être, mais il est facile de télécharger des logiciels rançonneurs, et ces derniers ressemblent beaucoup aux logiciels commerciaux, avec soutien en ligne disponible en plusieurs langues. Cela suit une certaine logique, puisque les voleurs veulent faciliter le « rachat » de vos propres données après qu’ils les ont chiffrées. Même si vos utilisateurs ont été bien formés en matière de tactiques d’hameçonnage, il est inévitable que des erreurs surviennent. Le maillon faible de l’infrastructure de sécurité, c’est toujours l’homme.

Autres logiciels malveillants

Les logiciels rançonneurs sont les derniers-nés et les plus importantes menaces au sein d’une famille de logiciels malveillants qui ne cesse de grandir. Les Canadiens doivent rester à l’affût des escroqueries par hameçonnage et des détournements de logiciels pouvant se trouver dans les applications qu’ils téléchargent. Comme nous sommes toujours plus nombreux à utiliser des services « dans le nuage », la menace s’intensifie, parce que nous ne sommes pas toujours conscients de l’endroit réel où nous envoyons nos données. La famille des logiciels malveillants inclut les publiciels, les logiciels espions, les logiciels rançonneurs, les vers, les robots, les trousses administrateur pirate, les chevaux de Troie, les virus et bien d’autres. Autrefois, leur objectif était de faire de l’argent en utilisant vos renseignements personnels, mais aujourd’hui les objectifs ont changé et visent l’utilisation de votre système pour en exploiter d’autres ou même miner des bitcoins. Dans l’ensemble, McAfee signale que les logiciels malveillants ont augmenté de 23 % au cours des 4 trimestres précédant le 2e trimestre de 2017, avec une croissance de 61 % pour les logiciels malveillants ciblant les appareils mobiles !

CIRAprotège plus de 225 000 utilisateurs contre les logiciels malveillants – qu’avons-nous appris ?

Depuis que nous avons lancé le pare-feu DNS D-Zone, nous avons renforcé nos capacités en déployant notre service dans un certain nombre de grandes organisations publiques. Notre base d’utilisateurs est suffisante pour évaluer les tendances canadiennes en matière de logiciels malveillants. Au cours des 30 derniers jours seulement, nous avons bloqué plus de 106 000 requêtes vers des sites nuisibles – chacune d’elles ayant le potentiel d’incommoder (ou pire) les utilisateurs et les services informatiques. Dans le pire des cas, une attaque réussie peut parvenir à chiffrer un système et à le verrouiller. Dans la plupart des cas, même avec un pare-feu en place, les clients ont découvert que des logiciels malveillants assez nuisibles étaient déjà installés sur leurs réseaux, et qu’ils communiquaient vers un serveur de commandement.

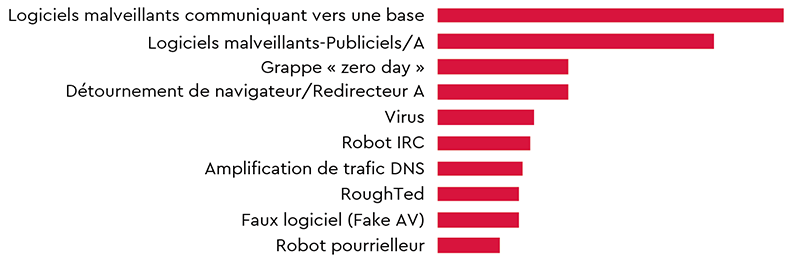

Le tableau suivant donne un aperçu des principales menaces que nous avons pu bloquer chez nos clients. La menace la plus importante, et de loin, consiste en un logiciel malveillant déjà présent dans le système et qui tente de communiquer avec sa base. Cela signifie que le réseau comporte déjà des appareils infectés. Notons qu’un grand pourcentage de nos clients sont des institutions universitaires, qui ont dans leurs installations plus d’utilisateurs à risque et une forte proportion d’appareils provenant de l’extérieur. Parmi les autres menaces principales, on trouve quelques problèmes assez sérieux, dont le « malvertising » représenté par RoughTed. La bonne nouvelle, c’est qu’on n’a trouvé qu’une proportion relativement faible de logiciels rançonneurs et de requêtes d’amplification DNS.

Menaces par type

Pour l’anecdote, nous avons également trouvé quelques surprises. L’un de nos clients a perdu l’accès à l’un des sites Web qu’il exploitait, pour découvrir ensuite que ce site avait été compromis et utilisé pour une escroquerie de prêt en ligne. Une autre a découvert que l’accès à un site éducationnel était bloqué, et s’est rendu compte qu’un emplacement apparemment inoffensif destiné à résoudre des tables de multiplication servait également sans qu’il le sache à la distribution de logiciels malveillants. En d’autres termes, les pirates ne font pas qu’utiliser de faux sites Web pour distribuer du contenu, mais piratent aussi des sites légitimes qui ne sont pas bien protégés. C’est la raison pour laquelle les organisations ont besoin que leur système de blocage des menaces soit mis à jour en temps réel.

De nouvelles cachettes : les noms de domaine

L’un des avantages d’un marché où les noms de domaine sont plus réglementés, comme c’était le cas auparavant, c’est qu’il faut fournir une preuve d’adresse pour obtenir un domaine national de premier niveau comme .CA, .UK, etc. Cela rendait plus difficile l’utilisation d’un domaine à des fins nuisibles. Du point de vue des domaines .com, la rareté constituait aussi un avantage. Et dans les deux cas, il fallait prévoir le coût d’acquisition d’un domaine. Aujourd’hui, tout cela a changé : avec plus de 1000 nouveaux domaines de premier niveau et plus de 23 millions de domaines enregistrés, il existe plus d’endroits que jamais d’où lancer des attaques d’hameçonnage. De plus, beaucoup de fournisseurs ont offert des domaines à très bas prix afin de gagner des parts de marché. Ainsi, durant sa période de grande croissance, le réseau BlueCoat s’est rendu compte que l’un des domaines de premier niveau, .xyz, comptait 97 % de sites utilisés à des fins nuisibles. Certaines organisations vont même jusqu’à bloquer des domaines de premier niveau entiers sur la base de leur mauvaise réputation (https://domainnamewire.com/2017/04/14/selling-cheap-domains-ruinstld-users/).

Attaques par ddos

Les attaques par DDOS constituent une menace grandissante pour les organisations, et avec la croissance de l’Internet des objets à faible sécurité, nous ne pensons pas que cette tendance aille en diminuant. De plus, les réseaux de zombies comme Necurs ont infecté des millions d’appareils et peuvent facilement être mis en service pour lancer divers types d’attaques.

La perte de données essentielles est un facteur de rotation de la clientèle et a un réel coût financier parce que, selon nos recherches, 44 % des Canadiens hésitent à traiter avec une entreprise qui a subi une brèche de données.

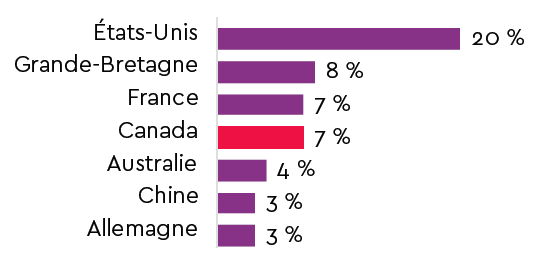

Le Canada reçoit 7 % des grandes attaques par DDOS de plus de 10 Gb/s, ce qui nous situe de manière peu enviable au 5e rang dans le monde (Arbor Networks – 12e rapport annuel sur la sécurité des infrastructures mondiales). De plus, la fréquence des attaques est à la hausse, ce qui oblige les organisations canadiennes à continuellement gérer et protéger la bande passante de tous les services liés à la fourniture de sites Web, de services et d’applications infonuagiques. On remarque en particulier que les fournisseurs de service sont les plus souvent visés et que 86 % d’entre eux à l’échelle mondiale ont subi des attaques. C’est logique d’un point de vue du pirate, parce que quand un fournisseur est mis hors service, cela augmente le nombre de clients affectés. Dans ces types d’attaques, c’est souvent le DNS qui est visé. Le DNS traduit l’adresse lisible par les humains, celle que l’on tape dans un navigateur, en une adresse IP comprise par les machines, de façon à ce que la requête lancée pour un site ou un service Web puisse parvenir au serveur qui la fournit. La dernière année a vu surgir quelques-unes des plus grosses nouvelles depuis longtemps. Certaines des attaques les plus médiatisées sont venues de la croissance des appareils de l’Internet des objets et des serveurs compromis. À cette époque de ressources faciles à mobiliser pour monter des attaques, et de logiciels facilement disponibles (et de source ouverte) comme Mirai, n’importe qui ou presque peut lancer une attaque. Parmi les événements importants à être survenus, on note une attaque de 600+ Gb/s en septembre 2017 sur un blogueur, suivie peu après par une attaque de plus de 1 Tb/s sur une grande entreprise française d’hébergement, et culminant avec une attaque sur DynDNS qui a fait planter beaucoup de ses clients et affecté des millions de Canadiens ainsi que leur accès à du contenu et des services.

Pays les plus ciblés par des attaques par DDOS de plus de 10 Gb/s, pourcentage

Extrait du rapport Arbor Networks de 2017

Violations de données

Cette année, les médias se sont emballés et des directeurs ont été congédiés lorsque Equifax a été victime de l’une des plus importantes violations de son histoire. Mais toutes les organisations font face à ce genre de risque. L’enquête sur les données de Scalar a montré que le coût moyen d’une brèche de données est de 175 000 $ et que 51 % des organisations sondées ont subi des pertes de données.

79 % des entreprises recueillent des données émanant de particuliers.

21 % des utilisateurs font confiance aux entreprises en ce qui concerne la gestion de leurs données.

Les entreprises veulent des données, mais les consommateurs ne leur font pas confiance, de sorte que les gouvernements doivent agir. Plus de 100 pays ont des lois destinées à protéger les données, et ces lois sont de plus en plus contraignantes. Ainsi, après des années de planification, le nouveau Règlement général sur la protection des données de l’Europe prendra effet en 2018. Il impose des exigences significatives aux organisations afin qu’elles soient pleinement responsables des données qu’elles recueillent. La bonne nouvelle, c’est que les règles canadiennes en place ressemblent à celles instaurées en Europe, ce qui montre que notre gouvernement s’est tenu à l’avant-garde dans ce domaine. Les organisations canadiennes sont obligées de savoir avec qui les données sont partagées et comment elles sont utilisées ; elles doivent aussi avoir des processus pour fournir un accès approprié aux données spécifiques nécessaires au sein des ministères et des fournisseurs.

Selon le Ponemon Institute, le Canada offre aussi d’autres bonnes nouvelles. Selon les données historiques, notre pays tranquille s’est classé bon dernier sur la liste des probabilités d’une brèche significative des données. Fait intéressant, un rapport de Risk Based Security Inc. indique de son côté que le Canada a connu le troisième plus grand nombre de violations de données au monde avec 59 événements, après les États-Unis avec 1357 et le Royaume-Uni avec 104. Cela semble indiquer que l’étendue des violations individuelles au Canada a été plus faible que dans d’autres pays. Nous pensons que cela est probablement dû au nombre relativement restreint de sièges sociaux de sociétés multinationales que compte le pays.

Impacts sur les petites entreprises

Selon un document sur la cybersécurité au Canada de la Chambre de Commerce du Canada, l’économie canadienne est dominée par les petites entreprises et 71 % des violations affectent les petites entreprises – qui n’ont probablement pas les ressources nécessaires pour avoir une protection adéquate. En plus des violations, un rapport récent de Malwarebytes montre que 81 % des petites et moyennes entreprises sondées on fait l’objet d’une cyberattaque quelconque, et que le coût associé à ces attaques consistait moins en paiements de rançons qu’en temps d’arrêt du système.

Enfin, le gouvernement fédéral est en train de proposer ses propres améliorations aux règlements de la LPRPDE. Les entreprises canadiennes pourraient se voir imposer l’obligation légale de rapporter les violations de données aux autorités et aux individus affectés rapidement après la découverte de la violation. On s’attend à ce que cela fasse augmenter de manière importante la couverture médiatique sur cette question et aide les organisations à penser un peu plus à leur protection. Surtout, comme l’illustre le cas d’Equifax, lorsque des postes de haute direction sont en jeu.

Conclusion

Les logiciels rançonneurs sont ceux qui attirent le plus l’attention parmi tous les logiciels malveillants. Cependant, tous les autres types de menaces continuent de croître. Les entreprises et organisations ont besoin de pouvoir compter sur plusieurs couches de défense contre ce type de menaces. Ces couches se protègent les unes les autres, ainsi que le noyau, et constituent une nécessité pour les entreprises de toutes les tailles. Même les très petites entreprises ont besoin d’un système de sécurité approprié à leur taille. Pour les petites organisations, un pare-feu infonuagique ET l’utilisation de données sur les menaces locales peuvent suffire, avec les logiciels antivirus appropriés au niveau des ordinateurs de bureau. Pour les grandes organisations, la sécurité au niveau des utilisateurs fonctionne idéalement en tandem avec ou en surplus d’autres formes de sécurité au niveau des applications et du réseau.

En travaillant avec des fournisseurs infonuagiques tels que CIRA et notre pare-feu DNS D-Zone, les organisations peuvent aisément ajouter un niveau de défense fiable à faible coût.

Pour toute question ou pour installer le pare-feu DNS D-Zone dans votre organisation, contactez-nous au [email protected].